.jpg) NÃO HÁ

ATIVIDADE CEREBRAL MÍNIMA EM SOCIEDADES QUE ACEITAM COMO FATO NORMAL TRENS QUE

VIAJAM A 2 KM/H, A EXIGÊNCIA DE FIRMA RECONHECIDA, O VOTO OBRIGATÓRIO, E ASSIM

POR DIANTE...

NÃO HÁ

ATIVIDADE CEREBRAL MÍNIMA EM SOCIEDADES QUE ACEITAM COMO FATO NORMAL TRENS QUE

VIAJAM A 2 KM/H, A EXIGÊNCIA DE FIRMA RECONHECIDA, O VOTO OBRIGATÓRIO, E ASSIM

POR DIANTE...

Vivemos num sistema capitalista, onde lucrar é palavra de

ordem, mas daí a encher as burras ilaqueando a boa fé da plebe ignara vai uma

longa distância.

Tudo bem que os fabricantes de computadores aumentem seus

lucros instalando Crapware em seus

produtos (até porque nosso direito de remover esse entulho é garantido), mas

aplicativos populares escamotearem em seus pacotes de instalação hijackers e

outros que tais já é “um pouco demais”.

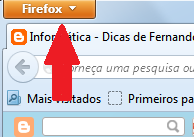

Não faz muito tempo, eu postei uma matéria sobre o V9 e o Ask.com, que vêm embuçados nos

arquivos de instalação ou de atualização de determinados freewares. Assim, basta um segundo de distração para seu navegador

ganhar uma nova barra de ferramentas e seu motor de busca e homepage serem

modificados pelo hijacker. Para

piorar, tentar reverter tudo ao status

quo ante pelas vias convencionais é tempo perdido (clique aqui para mais informações).

Passando ao mote desta postagem, fui contemplado, dias

atrás, com o Hao 123 – outro

hijacker fiduma que não larga o osso,

mesmo depois que é removido do computador. Depois de muito custo, consegui

resgatar o Chrome e o Firefox, mas com o IE 10 não houve acordo. Resolvi remover o navegador para restaurar

automaticamente a versão anterior, mas algo não saiu como esperado e o

computador ficou “estranho”. Decidi então restaurar

o sistema – essa não foi a minha primeira opção porque o ponto mais recente

havia sido criado uma semana antes – e a despeito de uma demora anormal, o Windows carregou e informou que a

reversão havia sido bem sucedida. No entanto, a partir de então a máquina

passou a demorar uma eternidade para desligar e reiniciar, além de apresentar

outros sintomas esquisitos, o que não me deixou opção senão reinstalar o sistema.

Como diz o ditado, “casa de ferreiro, espeto de pau”. Quem

acompanha este Blog já perdeu a conta das postagens onde eu recomendo criar um ponto de restauração do sistema antes

de instalar qualquer aplicativo ou proceder a qualquer reconfiguração

relevante, mas não segui minha própria cartilha – se o tivesse feito,

provavelmente teria defenestrado o enxerido Hao 123 com uns poucos cliques do mouse.

Para quem não se lembra, desde as versões 9x que o Windows conta com o scanreg/restore para desfazer ações mal sucedidas e neutralizar

suas consequências indesejáveis, mas foi a edição Millennium que nos trouxe a Restauração do Sistema, bem mais pródiga em recursos e acessível via interface gráfica. Ela cria “instantâneos”

das configurações do Registro e de vários arquivos essenciais ao funcionamento do

PC (no Seven, as versões anteriores

de arquivos modificados pelo usuário também são contempladas) em intervalos

regulares e sempre que alguma modificação abrangente é detectada. Note, porém,

que você pode – e deve – criar novos pontos

de restauração manualmente, antes de

qualquer reconfiguração/personalização importante ou da instalação/remoção de aplicativos,

por exemplo. Assim, se por algum motivo o sistema se tornar instável ou incapaz

de reiniciar, basta revertê-lo para um ponto

anterior ao surgimento do problema (e torcer para que tudo dê certo,

evidentemente, já que em alguns casos esse recurso não funciona).

Observação: Se a restauração não lograr êxito ou não corrigir o problema em questão, repita os passos que o levaram até ela e selecione a opção Desfazer a Restauração do Sistema. Se essa opção não estiver visível, clique em Próximo e em Desfazer.

Observação: Se a restauração não lograr êxito ou não corrigir o problema em questão, repita os passos que o levaram até ela e selecione a opção Desfazer a Restauração do Sistema. Se essa opção não estiver visível, clique em Próximo e em Desfazer.

A Restauração

do Sistema não modifica arquivos pessoais (músicas, vídeos, documentos,

planilhas, emails etc.), mas também

não ajuda a recuperá-los em caso de danos ou exclusão acidental, de modo que é

imperativo manter backups

atualizados. Vale lembrar

também que qualquer atualização/personalização implementada depois da criação do ponto usado para

reverter o sistema terá de ser refeita, e qualquer programa adicionado nesse

entretempo, reinstalado.

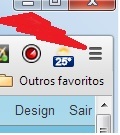

Você pode convocar esse recurso de diversas maneiras, mas eu sugiro dar um clique direito em Computador (no menu Iniciar) clicar em Propriedades e, em seguida, em Proteção do Sistema. A janelinha que se abre em seguida permite tanto reverter o sistema a um ponto anterior no tempo quanto configurar o espaço alocado para armazenamento dos backups, bem como eliminar os postos antigos (menos mais recente, que é mantido por padrão) e criar novos pontos manualmente.

Você pode convocar esse recurso de diversas maneiras, mas eu sugiro dar um clique direito em Computador (no menu Iniciar) clicar em Propriedades e, em seguida, em Proteção do Sistema. A janelinha que se abre em seguida permite tanto reverter o sistema a um ponto anterior no tempo quanto configurar o espaço alocado para armazenamento dos backups, bem como eliminar os postos antigos (menos mais recente, que é mantido por padrão) e criar novos pontos manualmente.

Alguns usuários desativam a Restauração a

pretexto de economizar espaço no HD,

mas essa prática não se justifica diante da capacidade dos drives atuais.

Observação: Por padrão, a

ferramenta reserva 15% do espaço no

disco para o armazenamento dos pontos de restauração, mas algo em torno de

5% num disco de 350 GB já é mais do

que suficiente. Tecnicamente, bastaria manter apenas do último ponto, desde que

ele tenha sido criado quando o sistema estava rodando redondo, mas ainda que

você não apague os demais, eles serão eliminados para ceder espaço aos novos. O

Windows não permite remover pontos específicos, conquanto seja possível contornar esse

obstáculo com o RESTOREWIN , que

oferece mais uma porção de recursos interessantes.

Claro que cada um sabe o que faz (ou pelo

menos pensa que sabe), mas eu recomendo não abrir mão dessa proteção, mesmo

dispondo de uma imagem do sistema e mantendo backups

atualizados dos arquivos de difícil recuperação.

Boa sorte a todos e até mais ler.